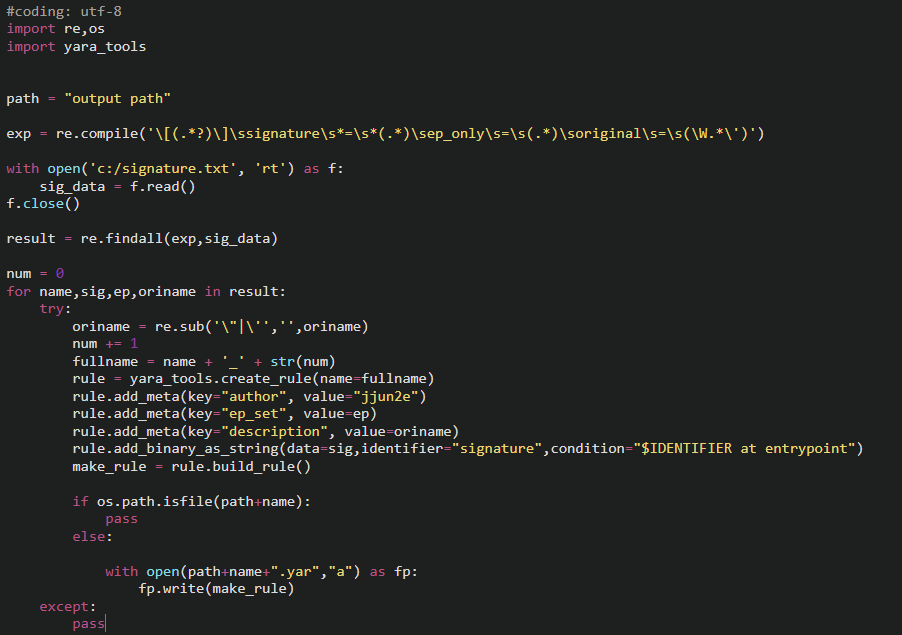

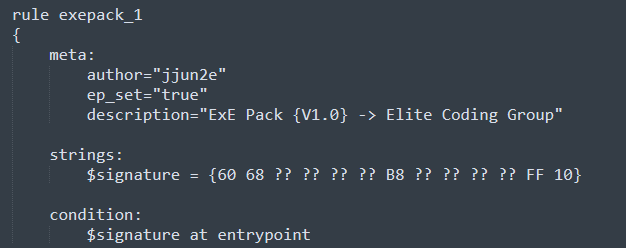

peid, exeinfo 툴에서 제공하는 packer signature 이다.

yara로 탐지하기 위해 변환을 해준다.

# signature format

[exepack]

signature = 60 68 ?? ?? ?? ?? B8 ?? ?? ?? ?? FF 10

ep_only = true

original = "ExE Pack" {V1.0} -> 'Elite Coding Group'

format은 편한데로 지정하면 된다

정규표현식으로 파싱을 했으므로 format에 맞춰 변경하면된다.

'Develop > python' 카테고리의 다른 글

| Windows 이벤트 탐지 (0) | 2020.08.10 |

|---|